IL RISCHIO CYBER È UN RISCHIO DI SISTEMA

Newsletter

N. Dicembre 2019

a cura di Elena Vaciago

Associate Research Manager, The Innovation Group

Intervista a Marcello Fausti, Head of Cyber Security di Italiaonline

Intervista a Marcello Fausti, Head of Cyber Security di Italiaonline

Come deve essere gestita la resilienza di sistemi complessi caratterizzati dalla presenza di attori diversi e da un gran numero di interrelazioni? Che cosa potrebbe accadere se capitasse nel mondo cyber qualcosa di simile a un’alluvione, in senso digitale? Siamo pronti a rispondere e a sostenere l’emergenza? e le reti TLC, oggi elemento critico in ecosistemi complessi, sono effettivamente sotto attacco? In questa intervista riportiamo i temi al centro dell’intervento di Marcello Fausti, Head of Cyber Security di Italiaonline, nel corso del Digital Italy Summit 2019, lo scorso 27 novembre a Roma.

Come cambia la valutazione del rischio considerando sistemi complessi?

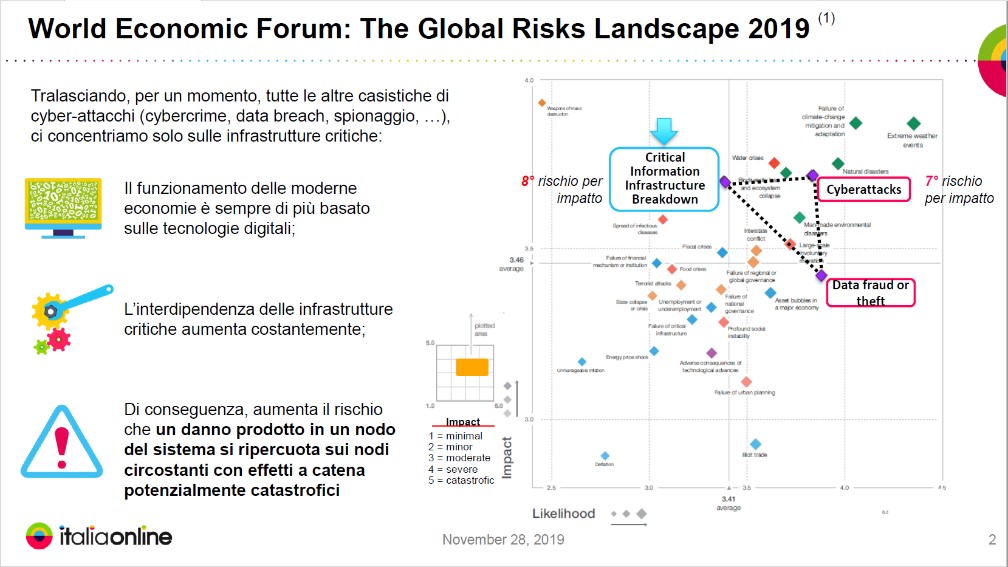

Se guardiamo il grafico in cui anche quest’anno il World Economic Forum ha rappresentato lo scenario globale dei principali rischi, come al solito osserviamo che il cyber risk è posizionato in alto a destra. Il motivo è legato al fatto che, come ben sappiamo, il funzionamento delle moderne economie è fortemente dipendente dalle infrastrutture digitali. E le interrelazioni tra gli attori del mondo digitale sono tantissime e spesso sconosciute. Questo significa che – se dovesse manifestarsi un danno significativo ad un nodo di questo sistema – con probabilità molto elevata l’impatto si trasmetterebbe in modo istantaneo ai nodi circostanti.

Viviamo in un mondo di sistemi critici interconnessi, con un nucleo di «servizi essenziali» e «servizi digitali» CORE (quelli identificati dalla Direttiva NIS) a cui si interconnettono una serie di HUB di servizi digitali che hanno il compito di aggregare, semplificare, vestire con funzionalità aggiuntive i servizi digitali per determinate categorie di cittadini o profili di aziende (in particolare per le microimprese e per le PMI). In questa vasta rete, si stabiliscono interdipendenze operative, logiche e geografiche di cui bisogna tenere conto quando si valuta il rischio cyber.

I percorsi di interconnessione tra le varie entità sono molteplici: il mondo dell’energy, delle TLC, il cloud, sono 3 ambienti fondamentali, collegati tra loro e sempre coinvolti nelle principali trame. Il cloud, che come sappiamo sta diventando un elemento pervasivo: è abilitatore di semplificazione e di risparmio; permette di realizzare controlli di sicurezza più semplici ed efficaci; rimane, però, un ulteriore layer anch’esso attaccabile.

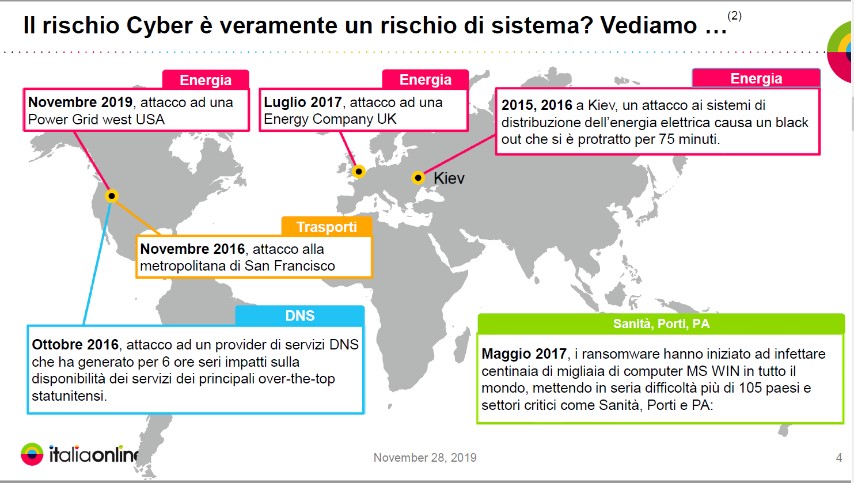

Se nel 2017 abbiamo visto le conseguenze della diffusione pandemica del ransomware WannaCry (porti bloccati, un pezzo di sanità in crisi, altre parti della PA colpite), l’anno prima, il 2016, ha visto il più importante attacco sferrato da una botnet IoT al principale service provider USA di servizi DNS, che ha avuto come conseguenza lo spegnimento completo della rete internet per 6 ore in USA. Si trattava evidentemente di una forte criticità del sistema degli Over The Top americani, e nessuno aveva previsto prima di allora che in quel nodo si potesse concentrare un rischio così elevato.

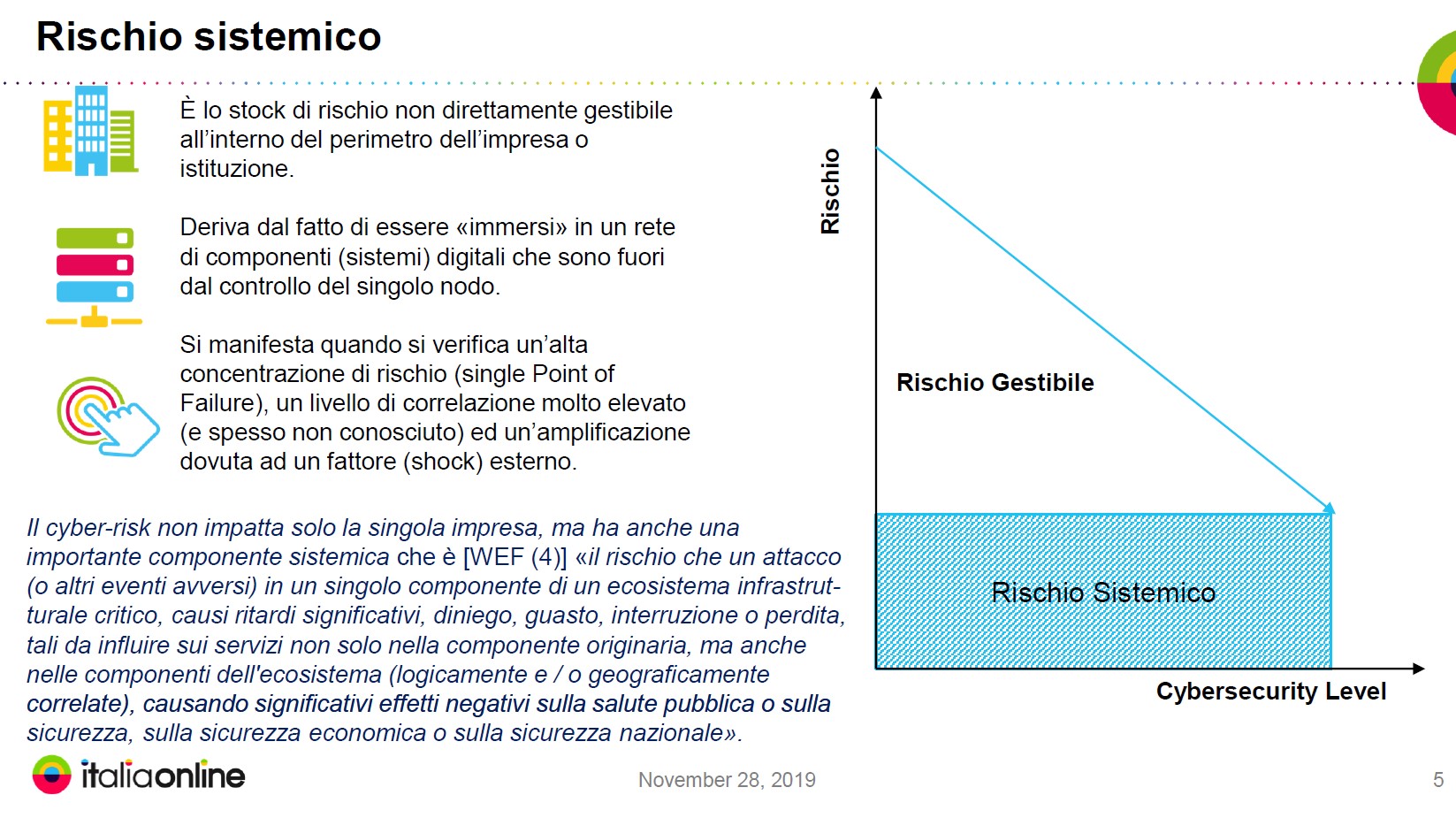

Avviene quindi che il rischio che dobbiamo considerare ha una quota che possiamo gestire con tecniche usuali di mitigazione, accettazione, trasferimento ed eliminazione, ma c’è uno stock di rischio che non dipende solo da noi, bensì dipende soprattutto dal sistema di cui facciamo parte, in cui siamo immersi. È un problema in più che si aggiunge via via che la digitalizzazione diventa elemento fondante dell’economia.

Considerando quindi anche questo rischio di sistema, come ci dobbiamo regolare?

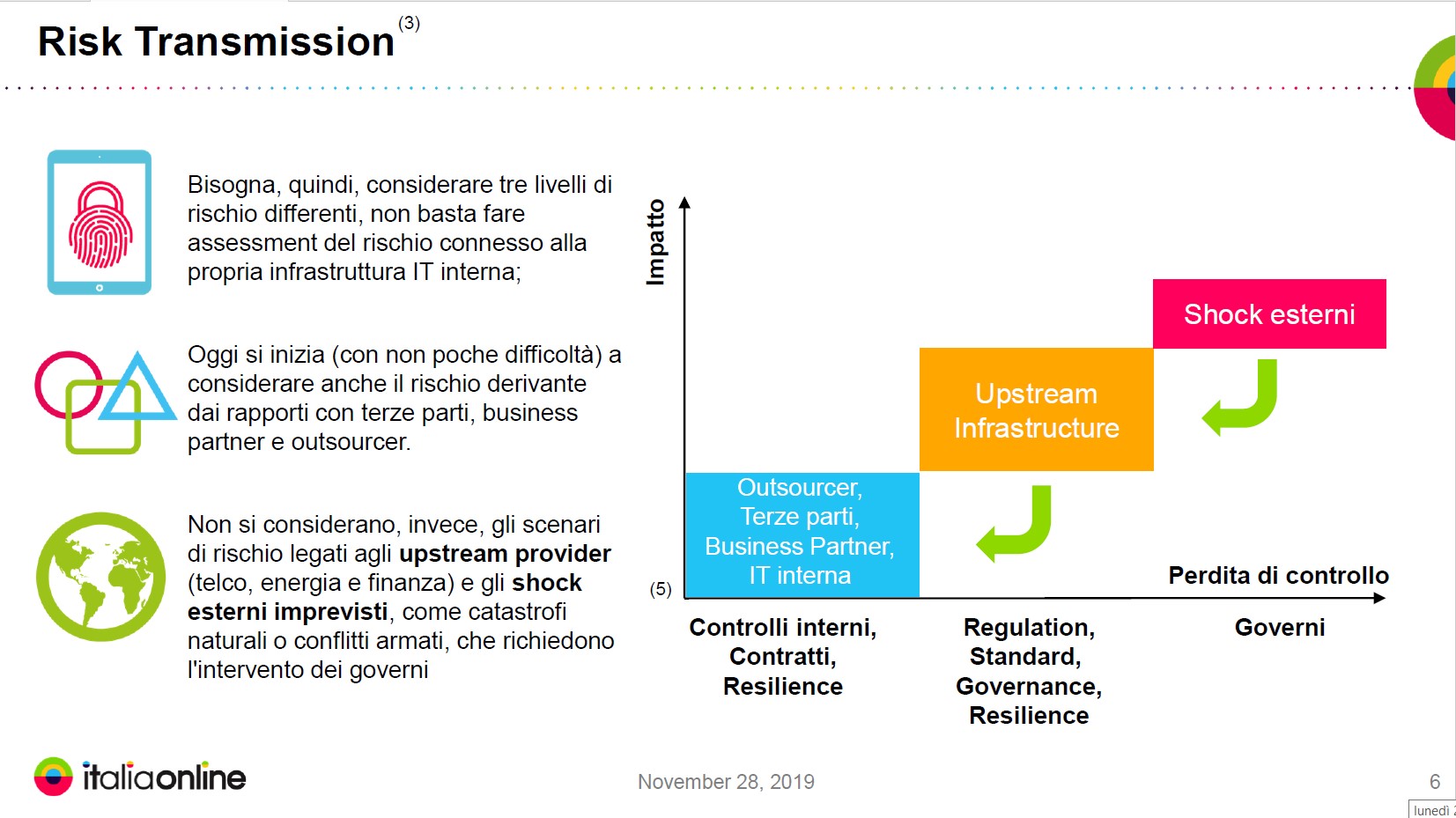

Ci sono 3 livelli di rischio da considerare:

- Il Rischio Interno, su cui riusciamo a lavorare con controlli di sicurezza e con le regole di resilienza. Pensiamo a come un TLC provider progetta la propria rete TLC, normalmente tratte di fibra ridondate.

- Al livello successivo c’è la relazione con le proprie Upstream Infrastructure, come ad esempio con i fornitori di energia o le telco. La relazione con chi ti dà un servizio critico deve essere sempre garantita, mentre non sempre lo è.

- Shock esterno: questo livello è del tutto fuori dalla portata del singolo attore e riguardano il sistema nel suo complesso. Un esempio è costituito dagli attacchi “state sponsored”, che sono più reali di quanto siamo portati a pensare e chiamano in causa un livello superiore di responsabilità costituito dai governi e dalle istituzioni preposte al presidio del rischio cyber a livello paese. Anche questo rischio va considerato, eseguendo analisi di scenario magari con il supporto delle istituzioni preposte. Sarebbe molto utile se a livello istituzionale si potesse supportare un ragionamento di sistema sul rischio cyber.

Per ridurre il rischio sistemico, si può contare su capacità di segmentazione e separazione?

Non credo, oramai è un limite travalicato, i dati saranno sempre di meno entro i perimetri nazionali. Credo però che un coordinamento nazionale e una capacità di ragionare a livello di sistema sulla resilienza singola e complessiva delle componenti che alimentano economia digitale del paese sarebbe molto utile.

Abbiamo oggi tutta una serie di regolamenti, ma servirebbe in realtà un livello di coordinamento in più. I nostri problemi sono fondamentalmente i seguenti:

- la superfice digitale cresce continuamente, e mentre chi l’attacca si concentra su una parte, chi la difende deve considerarla tutta;

- cresce la velocità dei cicli tecnologici: oggi abbiamo il 5G, il 4G è già storia e il 6G è già in preparazione;

- realizzare gli attacchi è sempre più semplice e meno costoso;

- le minacce diventano sempre più complesse (fenomeno di ibridazione di cyber-armi realizzate da agenzie governative che arrivano in mano a semplici criminali) e quindi difficili da contrastare.

Le reti sono oggi particolarmente sotto attacco?

Le reti sono da sempre sotto attacco: se guardiamo i dati relativi agli attacchi DDoS, osserviamo due picchi, a 1,3 Terabit in banda (attacco a GitHub, acquistato di recente da Microsoft) e a 1,7 Terabit. Il secondo (quello avvenuto nel 2016 ai danni dell’operatore USA di DNS citato in precedenza) è di un ordine di grandezza assolutamente rilevante e sarebbe in grado di mettere in crisi moltissime reti di tlc nazionali. Oggi un operatore TLC ha circa l’80-85% degli attacchi costituiti da tentativi di DDoS e dal 2014 in avanti tutti i più rilevanti attacchi di questo tipo sono realizzati con botnet di IoT.

Quindi per la riduzione del rischio sistemico come fare?

La convinzione è che ad un rischio di sistema sia necessario dare una risposta di sistema. Non possiamo fidarci del fatto che per garantire la sicurezza dell’intero sistema sia sufficiente che ciascun attore lavori al proprio interno per garantire la sicurezza e la resilienza delle proprie infrastrutture (secure us to secure me). La resilienza del sistema non deriva (solo) dall’adozione di regole di buon senso sul perimetro interno ma dalle caratteristiche di progettazione del sistema. Dobbiamo evitare che si creino nodi in cui la concentrazione di rischio (single point of failure) è troppo elevata, ciò avviene quando elementi (che magari hanno al proprio interno un livello di ridondanza elevatissimo) non hanno un’alternativa funzionale e non possono, quindi, essere sostituiti in caso di fault/attacco.