Le lezioni apprese dall’attacco ransomware al Comune di Ferrara

Cybersec e dintorni

Tra l’11 e il 12 luglio 2023 il Comune di Ferrara subisce un pesante attacco ransomware, distruttivo, mirato, condotto da professionisti che dimostrano di avere una conoscenza approfondita dell’infrastruttura digitale comunale e della rete regionale Lepida[1]. La mattina del 12 luglio esce la notizia sul sito del Comune: le postazioni informatiche e il numero verde sono temporaneamente inattivi a causa di un attacco hacker alla rete internet del Comune. I tecnici informatici impegnati nella “bonifica” dei sistemi ne riferiscono nel corso di una riunione interna in Municipio il giorno successivo, giovedì 13 luglio, e il sindaco della città Alan Fabbri afferma: “Non accetteremo ricatti o minacce, nessun dialogo con i delinquenti”.

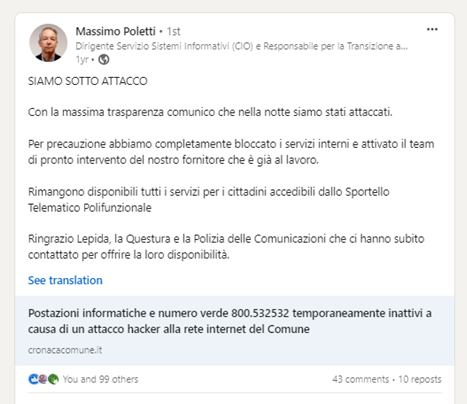

Nei giorni successivi, una squadra di professionisti, i tecnici del Comune e quelli esterni, in collegamento con la Polizia Postale e l’ACN, si avvicendano nella messa in sicurezza dei sistemi. E Massimo Poletti, Dirigente Servizio Sistemi Informativi (CIO) e Responsabile per la Transizione al Digitale del Comune di Ferrara, pubblica giornalmente sui social la cronistoria dell’attacco informatico e delle attività di ripristino, documentando – dal campo e con assoluta trasparenza – gli sforzi per ripristinare i servizi per i cittadini. Inizia così una vicenda completamente unica: grazie alla totale trasparenza del Comune e dei suoi Dirigenti, le persone interessate seguiranno i fatti via via che questi si verificano, un’esperienza che apre una prospettiva diversa su un attacco di questo tipo e sullo svolgersi nel tempo delle attività di ripristino e ripresa dei servizi informatici.

“Ragazzi, è dura ma stiamo lavorando per il ripristino. Sarà lunga (quanto non so) ma nessuno di noi mollerà”, scrive il 13 luglio il CIO della Comune Massimo Poletti. “Stasera abbiamo tirato su i controller di dominio AD, e testato il deploy di un paio di PC, uno vergine e uno forse compromesso così monitoriamo il loro comportamento. Anche il firewall è su ma con le politiche in deny. Domani arrivano 58 PC da distribuire per iniziare a lavorare in sicurezza, poi si penserà alle bonifiche. Ripristinata la telefonia VOIP nella sala operativa della Polizia Locale” dice Poletti.

Nell’intervista che segue, abbiamo chiesto a Massimo Poletti, quali sono le lezioni apprese dall’attacco ransomware che qualunque organizzazione, pubblica o privata, dovrebbe considerare con attenzione.

TIG. Quali sono gli elementi che rendono più efficace la gestione dell’incidente?

Massimo Poletti. Innanzitutto, avere previsto la possibilità di chiamare un numero di telefono per attivare un team di risposta. Non importa la forma contrattuale, ma la reazione deve essere immediata e gestita da professionisti del settore. Poi individuare subito, in relazione alle dimensioni dell’Ente o dell’Azienda, un responsabile tecnico e uno organizzativo-gestionale-comunicativo. Occorre disaccoppiare le attività tecniche, che saranno molto impegnative, da tutte le altre. I tecnici devono lavorare tranquilli senza inutili sollecitazioni. Saranno i due responsabili a parlare tra di loro e scambiarsi le informazioni. Questo perlomeno è il modello che da noi ha funzionato.

Altra cosa è l’atteggiamento: specialmente il responsabile organizzativo, che si andrà a rapportare con i vertici, le dirigenze e l’ufficio stampa/comunicazione/web/social, deve mostrarsi determinato, una persona che sa perfettamente cosa va fatto e come va fatto. Ciò tranquillizza l’organizzazione che, presumibilmente, è in preda al panico. Poi magari dentro di sé non si sentirà così, ma il ruolo va gestito in maniera, passatemi il termine, militare. Segnalerei anche come sia importante avere una squadra motivata (più o meno numerosa) nella quale ognuno metta in gioco con passione le proprie grandi o piccole capacità. Per spiegarmi meglio, nel nostro caso anche persone dell’Amministrazione si sono dedicate a operazioni ripetitive (per ricreare gli utenti di dominio) liberando così i tecnici esperti per lavori più impegnativi.

TIG. Quali sono gli elementi che rendono più onerosa l’attività di ripristino post incidente?

Massimo Poletti. Le attività di ripristino richiedono decisioni rapide e, molto spesso, drastiche. Anzi, spesso sono quest’ultime le più efficaci ma richiedono un notevole impegno in termini di risorse. Nel nostro caso abbiamo deciso di rifare completamente l’infrastruttura di dominio e ciò al fine di costruire un ambiente ripulito da qualsiasi persistenza e dalle tare che i successivi upgrade (a partire dall’originario dominio NT) si sono portati dietro. Quindi si è trattato di fare un’attività che ha comportato l’installazione di un centinaio di PC acquistati sul mercato a cavallo di luglio e agosto, sia per ripristinare al più presto le funzionalità di base dei servizi interni, sia per rottamare gli ultimi Windows 7 rimasti. Ma il grosso è stata la bonifica di circa 900 macchine, processo che impegnava ogni PC in due giorni consecutivi contando un congruo periodo di quarantena.

L’intervento sui PC ha richiesto l’ingaggio di numerosi tecnici esterni, alcuni dei quali per fortuna ci sono stati prestati gratuitamente dall’Università di Ferrara, che ringrazio.

Oltre a quanto richiesto per l’ingaggio dei tecnici esterni i costi più rilevanti a fondo perduto sono stati: l’intervento del Response Team (compresa l’analisi forense), le licenze provvisorie dei software di sicurezza da installare sui mille PC all’atto della installazione o bonifica, gli interventi sistemistici per il rifacimento delle configurazioni di rete e infrastruttura, specialmente quella virtuale. Inoltre, anche se non immediatamente visibile, non si trascuri il costo di circa 700 ore di straordinario svolte da parte del personale interno. Infine, sono stati rilevanti i costi per la gestione del rapporto con l’Autorità Garante, di cui si accennerà più avanti.

I costi da considerare come investimento sono quelli per l’acquisto dei PC e l’attivazione di licenze e contratti a lungo termine per servizi di gestione della sicurezza, quali la gestione del SOC. Erano costi già previsti per il budget 2024 che sono stati anticipati.

TIG. Collaborazioni e terze parti: quali servono di più nella gestione di un incidente?

Massimo Poletti. Quando succede un episodio di questo genere capisci quanto il fare rete, lo stringere partnership con i fornitori e il creare amicizie con colleghi di altri enti sia utile. Sono rimasto piacevolmente stupito dell’aiuto che ci è stato offerto (vedi UniFE) o della disponibilità di diversi fornitori a lavorare per noi in agosto. E comunque anche coloro che lo facevano per contratto lo hanno fatto con impegno e passione. Naturalmente mi sento di porgere ancora una volta un sentito ringraziamento ai tecnici dell’Agenzia Nazionale per la Cybersicurezza che ci hanno aiutato nel ripristino dei dati. Siamo stati molto fortunati ad avere il loro aiuto, quindi consiglio di fare sempre la segnalazione ad ACN anche nel caso che la normativa non lo preveda. Se hanno un modo per aiutare certamente lo faranno.

TIG. Segnalazioni al Garante? Cosa avete appreso?

Massimo Poletti. Ovviamente in questo caso l’importanza del DPO è fondamentale. Quello che abbiamo appreso è che, al pari dei cittadini, è importante informare anche l’Autorità Garante per la Protezione dei Dati Personali in maniera continua. Come i cittadini, che, tramite una comunicazione accorta ma mai reticente, devono capire che ci sono lavori in corso e l’ente non si barrica dietro al silenzio, anche il Garante deve avere il polso di quello che sta succedendo dal punto di vista del dato. Specialmente quando, come nel nostro caso, c’è stata la pubblicazione di una certa quantità di dati, consistenti in cartelle scelte casualmente dai server cifrati e contenenti dati eterogenei non strutturati. Il DPO ci ha guidati nel complesso e lungo processo di segnalazione, e infatti ne abbiamo fatte ben otto.

Altra cosa appresa è che la gestione delle segnalazioni di dati pubblicati, specie se derivanti da fonti eterogenee, è veramente complicata. L’individuazione puntuale degli interessati per i casi ad alto rischio che richiedevano notifica personalizzata ha richiesto numerosi cicli di elaborazione che sono andati avanti per due mesi. È servita anche una qualificata consulenza legale che aveva già lavorato su casi simili e che ha operato a fianco del DPO. Elaborazione e consulenza hanno avuto un costo non indifferente.

TIG. Quali sono le opportunità da sfruttare nel caso – malaugurato – di un evento di questo tipo?

Massimo Poletti. Il mio consiglio è di sfruttare il momento per rinnovare il più possibile l’infrastruttura liberandoci di mille oggetti legacy insicuri che ci portiamo dietro da anni e non abbiamo mai avuto il tempo (e talvolta la voglia) di dismettere. E mi riferisco a PC e apparati hardware, ma anche a software sia di base che applicativi. Nel nostro caso la ricostruzione totale del dominio ha permesso una pulizia radicale che non sarebbe mai stata possibile in condizioni normali di operatività.

Inoltre, in questi casi è molto probabile che ci sia un allentamento dei cordoni della borsa, notoriamente ben chiusi quando si parla di “infrastrutture”, e ciò può permettere di acquisire servizi e strumenti non altrimenti accessibili.

TIG. Quali sono i temi che ancora oggi, con tutto quello che abbiamo visto negli ultimi anni, tendiamo a sottovalutare?

Massimo Poletti. Non solo nella mia esperienza il fattore formazione è spesso sottovalutato. Io punterei ad una formazione continua che unisca il mondo della sicurezza con quello della privacy. Se ci pensiamo solo un attimo le due cose sono strettamente collegate, ma spesso si ritiene che siano solo “affari del CED”. Per la privacy piano piano stiamo migliorando, ma sulla sicurezza è proprio così.

Un altro argomento sottovalutato (forse perché considerato solo un costo) è il fatto che le infrastrutture richiedono costanti aggiornamenti negli anni. Forse una metafora che si può usare è l’acquisto di una casa nuova. Per un paio d’anni va tutto bene, poi devi cominciare a sistemare uno scarico, un infisso. Arriva il punto che non basta più verificare la caldaia tutti gli anni, la devi sostituire. E ancora, prima o poi il tetto lo devi sistemare. Ma se non fai niente per vent’anni alla fine la casa ti crolla in testa!

Infine, porrei l’attenzione sul backup. È una infrastruttura che spesso viene presa di mira durante un attacco. Le gang hanno competenze sistemistiche di alto livello e quando scatenano un attacco operano con una preventiva distruzione dei backup. Occorre procedere a più livelli: prevedere innanzitutto un backup principale di tipo immutabile, cosa che non avevamo ancora la possibilità di avere al momento dell’attacco, e ulteriori copie seguendo la regola del 3-2-1.

Ricordiamoci tuttavia che il recupero dal backup non dà la garanzia di avere gli oggetti “puliti”, in quanto non sappiamo da quanto tempo gli attaccanti erano all’interno della nostra struttura. Ogni server ripristinato deve servire per recuperare i contenuti da inserire in nuovi server certamente puliti. Ogni dato ripristinato deve essere accuratamente analizzato prima di tornare a disposizione degli utenti.

TIG. Migrazione al Cloud? Quanto la raccomandi, qual è stata la vostra esperienza?

Massimo Poletti. Come Pubblica Amministrazione la migrazione al cloud rientra nei compiti previsti dalla normativa. Noi abbiamo intrapreso il percorso in tempi non sospetti, quando non si parlava né di Covid né (di conseguenza) di PNRR. Abbiamo giustamente aderito al bando PNRR sulla migrazione in Cloud per dare la “botta” finale ma l’obiettivo finale era già in vista. Con la migrazione in cloud SaaS (Software-as-a-Service) abbiamo raggiunto alcuni importanti obiettivi:

- spegnimento del datacenter comunale, ormai obsoleto

- spostamento completo sui fornitori degli oneri di assistenza sistemistica (quella applicativa lo era già)

- oneri di gestione sicurezza in carico ai fornitori in forza della certifica ACN

- disaccoppiamento con l’infrastruttura interna.

Ed è stato proprio quest’ultimo punto che ci ha aiutato durante l’incidente: tutto ciò che era in cloud non è stato toccato; quindi, gli sportelli digitali di front office non si sono mai fermati. Se teniamo conto che la quasi totalità dei servizi per l’utenza prevede l’uso dello Sportello Telematico Polifunzionale, ciò ha contribuito a minimizzare i disagi per i cittadini. Ovviamente la parte di back office si era fermata, ma l’abbiamo fatta ripartire in tempi ragionevoli.

TIG. Diffusione di consapevolezza: è massima dopo l’incidente, poi tende a calare nel tempo. Cosa servirebbe invece?

Massimo Poletti. Servirebbe una formazione continua e differenziata che renda tutti, a partire dai vertici fino all’ultimo dei dipendenti, consapevoli che viviamo in un mondo sempre più pericoloso. Se non si procede in questo modo purtroppo l’essere umano tende a dimenticare, e molto in fretta!

[1] Attacco Cyber. Il Comune nella morsa della gang Rhysida https://www.estense.com/2023/1029804/attacco-hacker-agli-uffici-comunali-in-azione-la-cyber-gang-rhysida/