Zero Trust, come evolve l’architettura di cybersecurity

Il Caffè Digitale

Gli attacchi informatici continuano a modificarsi e a crescere in volume. Le aziende sono impegnate nel migliorare costantemente la propria postura di sicurezza, gli investimenti in servizi e prodotti di cybersecurity crescono, ma i rischi di subire un attacco informatico grave come un ransomware rimangono.

Oggi non c’è in pratica nessuna realtà che possa dirsi del tutto immune dai rischi cyber. Durante la pandemia, il ricorso maggiore allo smart working ha ampliato la superfice d’attacco, aprendo agli hacker nuove porte per portare a termine i propri attacchi. Allo stesso tempo, gli attacchi sono aumentati numericamente, e hanno preso di mira servizi critici come quelli sanitari, che durante il periodo del Covid19 hanno dovuto sostenere gravi malfunzionamenti. Nell’ultimo periodo invece sono aumentati i tentativi contro gli operatori del mondo energy, probabilmente come conseguenza della situazione geopolitica che si è creata con il conflitto russo ucraino.

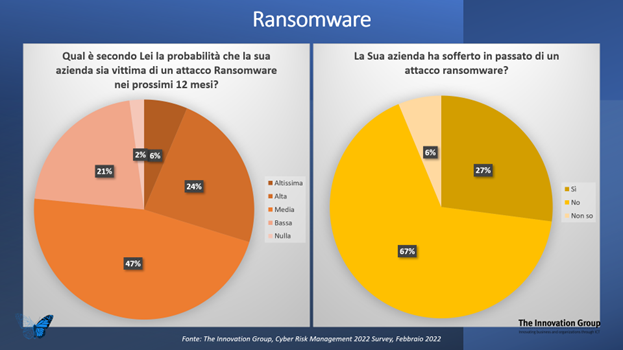

Secondo la “Cyber Risk Management 2022 survey” di TIG, dello scorso febbraio 2022, la probabilità di incorrere in un ransomware è oggi “Alta o Altissima” per il 28% delle aziende, “Media” per il 48%, “Bassa o Nulla” per il 24%. Con riferimento a chi afferma di aver già sofferto in passato per un evento di questo genere (il 26% dei rispondenti, un’azienda su 4) si tratta di realtà dei diversi settori e di diversa dimensione.

Mitigare i rischi di cybersecurity significa stare continuamente al passo con i tempi e conoscere l’evoluzione delle minacce, che sono sempre più sofisticate. La pandemia ha forzato cambiamenti accelerati del modo di lavorare, la digitalizzazione è diventata più diffusa, sono aumentati gli oggetti connessi e gli attaccanti hanno naturalmente puntato a trarre vantaggio dalla nuova situazione.

Poiché oggi le infrastrutture da proteggere sono ibride e multicloud, via via che le aziende si espandono si accorciano le distanze con clienti e partner, si crea un ecosistema fluido in cui ciascuno ha il compito di contribuire a una resilienza di sistema. Sta quindi crescendo la consapevolezza che è necessario ripensare il modello utilizzato finora per la protezione di risorse e dati, visto che la sicurezza tradizionale su cui in tanto hanno investito non è risultata sufficientemente efficace.

Un tema al centro dei nuovi modelli di cybersecurity è Zero Trust. Questa metodologia, nota già da una decina d’anni, prevede che, ogni volta qualcuno o qualcosa abbia accesso a una rete, senza prova contraria e senza una verifica, non sia considerato affidabile. In un mondo in cui il perimetro di sicurezza ha perso senso, ogni transazione deve essere autenticata prima di potersi concretizzare. Per le aziende, in un contesto in cui la superfice attaccabile continua a crescere e le risorse critiche sono sempre più esposte, è fondamentale proteggersi meglio e non “accordare fiducia” (avere “Zero Fiducia”) evitando di lasciare aperti gli accessi a utenti che hanno privilegi superiori a quelli richiesti, ai fornitori della supply chain, a terze parti che accedono ai sistemi aziendali, a device non gestiti che si collegano alla rete.

Il cambio di mindset porta con sé l’adozione di una serie di principi che guidano lo sviluppo dell’architettura di sicurezza (ZTA, Zero Trust Architecture). Una corretta progettazione punta quindi alla realizzazione di ambienti semplici e modulari per il controllo e la gestione degli accessi. La semplificazione dello stack di sicurezza può eliminare alcuni tradizionali problemi di gestione, ridurre significativamente il sovraccarico operativo e aiutare a scalare fino a decine di migliaia di utenti o di device che si collegano alle reti. Allo stesso modo, l’onboarding di dipendenti, terze parti, cloud provider e IT Supply chain, potrà diventare più efficiente, flessibile, reattivo e sicuro.

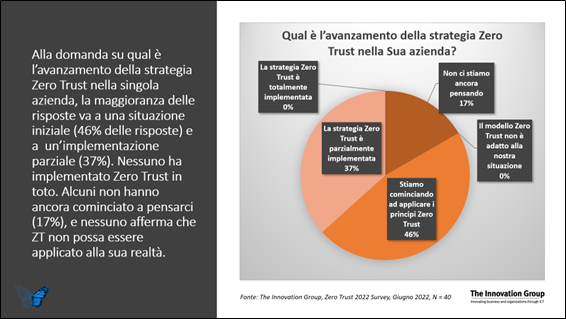

Come mostrano i risultati della “Zero Trust 2022 Survey” di The Innovation Group, condotta a giugno 2022 su un campione di 40 imprese italiane di grandi dimensioni (composto per l’80% da aziende con oltre 500 addetti), l’interesse per i principi Zero Trust (ZT in seguito) è costantemente cresciuto negli ultimi anni e ora si comincia a vederne l’effettiva applicazione. Secondo la survey, le aziende sono oggi in una fase di implementazione iniziale (46% delle risposte) o parziale (37% delle risposte) del modello, con un percorso di adozione che avverrà inevitabilmente per step successivi.

Nessuno ha implementato ZT in toto: il motivo è che un progetto di questo genere presenta complessità elevate. Alcuni poi rispondono che ancora non ci stanno pensando (17% delle risposte), ma nessuno ritiene che ZT non possa essere applicato alla sua realtà, confermando così l’interesse universale per questi principi.

Per rimanere competitive, le aziende sanno che padroneggiare i temi della Cybersecurity non è più un’opzione. L’adozione di ZT sta quindi crescendo, grazie a vantaggi come: la maggiore sicurezza attraverso tutta la superfice digitale attaccabile (es. cloud), l’accesso sicuro alle applicazioni fuori dal network, il maggiore controllo sugli accessi e la visibilità incrementata, la maggiore business agility e la minore complessità di gestione della sicurezza, la possibilità di assicurare una scalabilità futura dell’architettura di sicurezza. Come ultimo punto, indicato solo da pochi intervistati, ZT potrebbe servire anche a migliorare la user experience di chi si collega da remoto: un tema questo che dovrebbe nei prossimi anni ottenere sempre maggiore interesse da parte dei Responsabili della cybersecurity.

Guardando invece alle principali “difficoltà tecniche” nello sviluppo di una ZT Roadmap, al primo posto (57% delle risposte) la necessità di considerare le diverse tecnologie in uso, gli aspetti di integrazione e assessment preliminare di eventuali gap di sicurezza. In aziende in cui l’automazione è già entrata in altri ambiti (DevSecOps, NoOps), un’architettura ZT basata su capacità di automazione e orchestrazione deve essere pensata in modo accorto, per funzionare bene in sinergia con altri aspetti.

Al secondo posto, il problema legato al mantenimento di legacy e del cosiddetto “technical debt”: soprattutto in grandi aziende, per ridurre la complessità di gestione si consiglia di identificare singoli blocchi più facilmente gestibili.

A livello operativo, le principali sfide legate alla transizione ZT sono invece quelle da ricondurre all’utilizzo sempre più ampio di modelli gestiti di security; a difficoltà organizzative nella gestione di ruoli, identità, permessi; alla necessità di superare i silos organizzativi e di “recuperare” le competenze corrette per questo passaggio.